I. GIỚI THIỆU Ethernaut là một trò chơi dạng “Capture The Flag” (CTF) trên nền tảng Ethereum, được phát triển bởi OpenZeppelin. Trò chơi này nhằm giúp anh em học cách kiểm tra và khai thác các hợp đồng thông minh (smart contracts) bằng cách vượt qua các thử thách được thiết kế dựa trênContinueContinue reading “[The Ethernaut writeup] Hello Ethernaut”

Category Archives: CTF

WRITE-UP KMA CTF 2023

1. Sanity Check 1.2. DiscordFlag ở trong discord, kênh announcement. KMACTF{KMA_CTF_2023_D1sc0rd_ch3cK3r} 2. For(ensic) 2.1. Time chaosĐề bài cho file Time_chaos.pcap, thực hiện mở file lên và nhận thấy rằng tất cả các gói tin trong file đều có giao thức ICMP. Theo như tên đề bài gợi ý, ta nhận thấy cột “Time” bị sắpContinueContinue reading “WRITE-UP KMA CTF 2023”

[Write-Up] – KCSC CTF (WEB)

1. ROBOT Đầu tiên mình kiểm tra source code thì thấy part1 ở phần cmt Part 1 : KCSC{C0r0n4_ Tiếp theo như tựa đề bài là ROBOT mình nghĩ ngay đến tệp trùng tên là robots.txt và được part2 Part 2: v1ru22_1s_ đi theo đường dẫn vaccine kiểm tra cookie xem có gì nào ChưaContinueContinue reading “[Write-Up] – KCSC CTF (WEB)”

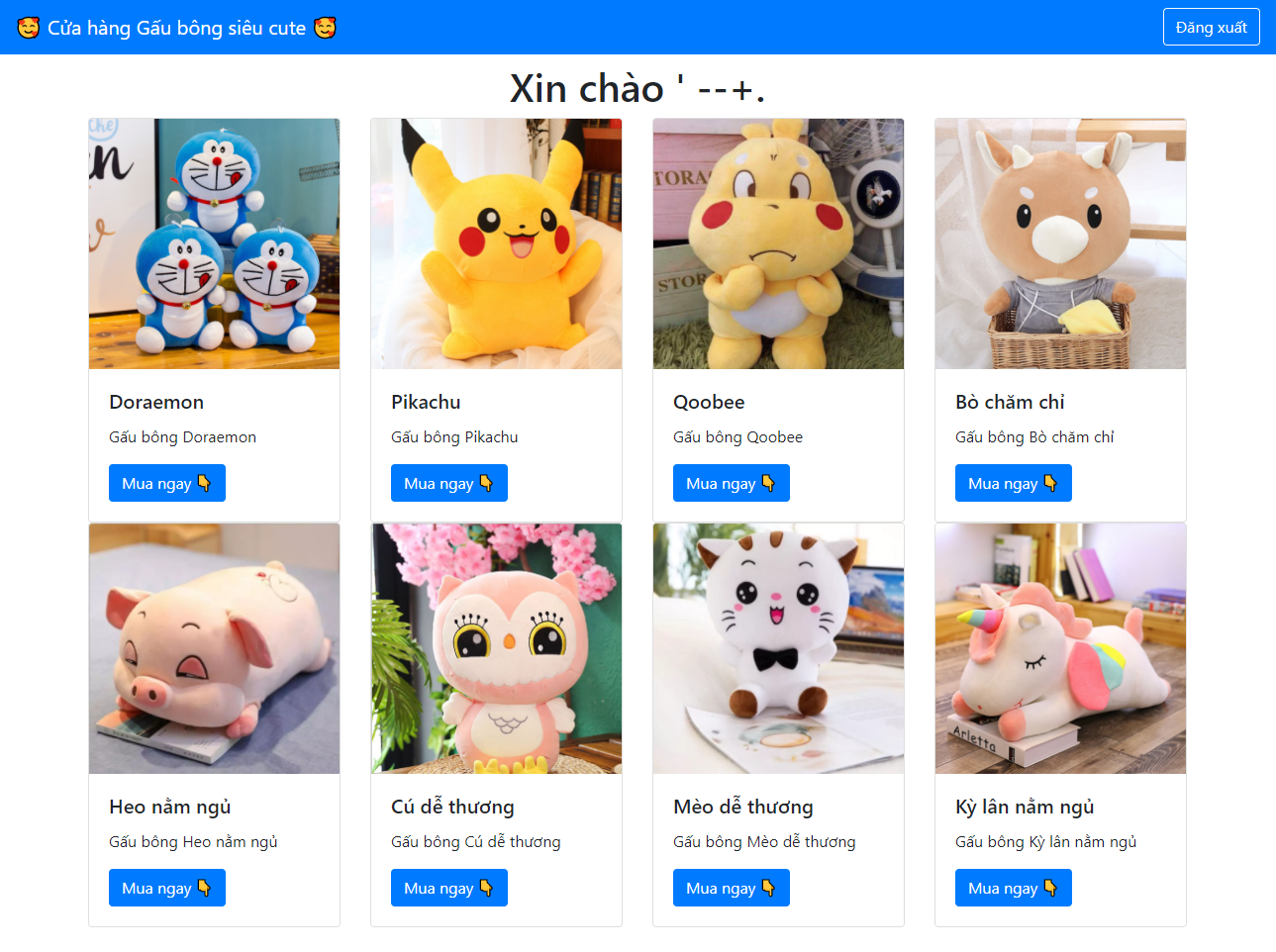

[Write-up] Cửa hàng đồ chơi Quận 4 – Junior Hacking Talents

link: https://junior.ctflag.asia/challenges Giao diện chính Đoạn mã nguồn cho trước Bạn có thể thấy rõ là mã nguồn đang hướng ta đến lỗ hổng SQLi vì nó chỉ lọc dấu nháy đơn trong đầu vào, vậy là câu lệnh injection của ta không được có nháy đơn. Các bạn để ý thấy câu lệnh truy xuấtContinueContinue reading “[Write-up] Cửa hàng đồ chơi Quận 4 – Junior Hacking Talents”

[Write-Up] NullCon CTF 2022 – Web

1. Jsonify Giao diện: Sau khi format lại code cho dễ đọc thì có hai điều cần để ý Nếu đầu vào method GET có chứa 3 param show, obj, flagfile thì sẽ gọi đến hàm secure_unjsonify với class cho phép là Flag flag lưu ở file flag.php Và tất nhiên nếu chỉ gọi showContinueContinue reading “[Write-Up] NullCon CTF 2022 – Web”

[Write-Up] LITCTF – web challenge

1. Amy The Hedgehog Giao diện khi vào trang web Trang web cũng chả có vẹo gì ngoài một thanh input vào nhập thử vào thì luôn nhận được wrong Vì trong đề bài tác giả có nhắc đến trang web sử dụng sqlite3 nên đây chắc chắn là 1 bài SQLi, từ đó cóContinueContinue reading “[Write-Up] LITCTF – web challenge”

[Write-Up] Root me – Server Side Request Forgery

Link: https://www.root-me.org/en/Challenges/Web-Server/Server-Side-Request-Forgery Bài này cho phép nhập một url và hiển thị dữ liệu trang web đó Vì biết lỗ hổng là SSRF nên theo thói quen thì mình thử nhập file:///etc/passwd để xem sao thì bùm Xác định được không hề có filter gì ở đây, nhưng vấn đề đặt ra là làm sao đểContinueContinue reading “[Write-Up] Root me – Server Side Request Forgery”

[Write-Up] – PicoCTF 2022

link: https://play.picoctf.org/events/70/challenges?category=1&page=1 1. Includes Như tên chall thì bào này mình nghĩ ngay rằng flag sẽ nằm ở 1 file include của trang web Sau đó mình xem nguồn trang thì thấy 2 file khả nghi là style.css và script.js Kiểm tra cả 2 file thì mình được flag: picoCTF{1nclu51v17y_1of2_f7w_2of2_5a94a145} 2. Inspect HTML Bài này thì không có gì chỉContinueContinue reading “[Write-Up] – PicoCTF 2022”

[Write-Up] – Rootme [XSS challenge]

1. XSS – Reflected Chall này khá giống một cửa hàng, check từng mục thì thấy một danh sách các sản phẩm Có một điểm đáng chú ý là url của trang web Có một thuộc tính p được gắn giá trị prices và mình thử thay bằng một giá trị khác Có một tínhContinueContinue reading “[Write-Up] – Rootme [XSS challenge]”

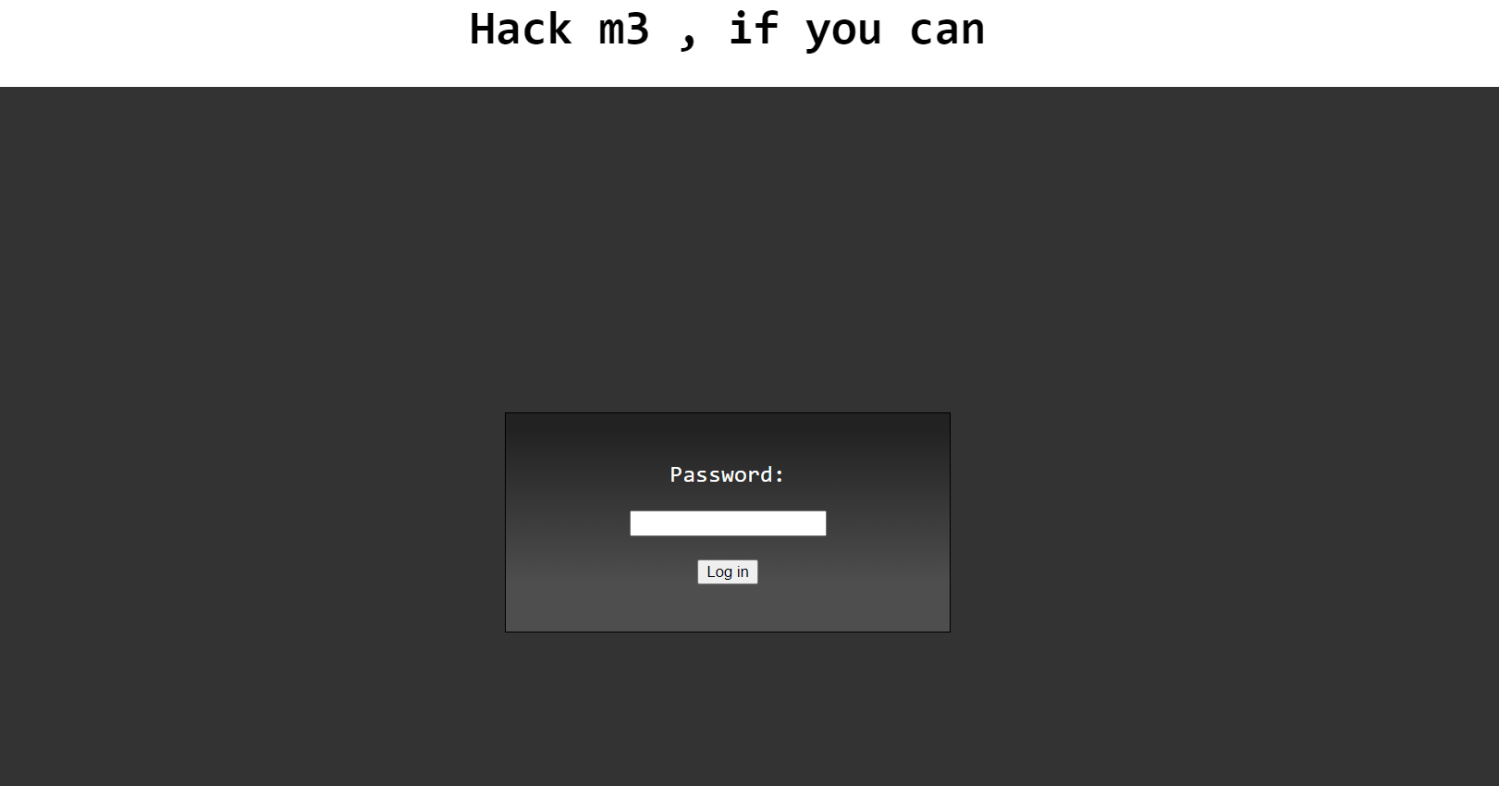

[Write-Up] – Webhacking.kr, Root-me

I. Webhacking.kr Chall old-45 Link: https://webhacking.kr/challenge/web-22/ Ban đầu thì có một form login và bài này cho cả source code View source thì ta được đoạn mã Có thể thấy đầu vào đều được lọc bởi hàm addslashes, hàm nãy sẽ thêm \ vào trước các kí tự như là ‘,” hay \ mục đích là để làm sạch đầuContinueContinue reading “[Write-Up] – Webhacking.kr, Root-me”